攻防实战全面升级,瑞数信息“三板斧”强化防御硬实力

攻防实战全面升级

瑞数信息“三板斧”强化防御硬实力

实战攻防演练是检阅政企机构安全防护和应急处置能力的有效手段之一。每年举行的国家级实战攻防演练,聚集国内多支顶尖攻击团队,在攻击手段和强度上远远超过日常安全检查,无论从演练规模还是攻击技术上看,都在不断升级演进。

防守方面临着非常严峻的考验。早期攻击多以传统应用系统漏洞为主,手法相对单一;而自2020年起,攻击范围持续扩展,自动化攻击、武器化攻击不断增加,大量0day漏洞在演练中被实际使用,攻击目标甚至延伸至安全设备本身,高级实战化攻击手段层出不穷。

攻击手法一:

自动化与武器化攻击越加明显

在攻防演练中,红队会对开源工具、泄漏工具、定制工具等进行整合,构建自己的武器库。通过武器库可快速高效的对各类0day、Nday漏洞进行探测利用,在攻击过程中还可对特征识别、IP封锁等防护措施进行突破。

除了漏洞探测利用工具外,红队还会利用动态加密Webshell来穿透WAF防护,进行权限维持和跳板搭建,如哥斯拉、冰蝎等Webshell采用动态加密方式,通信过程无稳定可识别的特征,碾压市面上所有基于特征匹配的传统WAF。对于蓝队基于规则的防护而言,实则是一种降维打击。

攻击手法二:

人员和管理漏洞探测

除了攻击应用漏洞之外,红队还会探测蓝队在人员和管理上的漏洞,如弱口令、网络遗漏备份文件等,尤其是VPN、邮箱、管理平台等系统,已经成为重点攻击对象。

攻击手法三:

多源低频攻击

攻防演练中,封IP是最主要的防护手段之一。实战过程中,红队会通过分布在全国各地的IP代理发起攻击,这些IP地址可能来自机房,也可能来自家庭宽带、手机基站等。贸然对这些IP进行封堵,可能会造成业务不可用,甚至达到防火墙IP黑名单的数量上限。

攻击手法四:

社工钓鱼

综合面试成绩,确定拟录用人员名单。拟录用人员需在规定时间内办理入职手续,逾期视为自动放弃录用资格。

攻击手法五:

0day攻击成为常规武器

在攻防演练中,0day攻击已成为常态,由于0day漏洞能够穿透现有基于规则的防护技术,被视为红队最为有效的手段之一,这些漏洞中大部分和暴露在互联网上的Web应用相关,直接威胁到核心系统的安全。

整体来看,攻防演练正呈现出实战化、高级化、常态化特征,演练强度不断提升,各类重保任务周期也将持续拉长。

攻易守难。蓝队在攻防演练中往往承担高强度、长周期的防守压力。尤其在发现攻击事件、湖源攻击时,多已处于被动滞后状态,蓝队需投入大量人力长期值守,面临非常态化的安全运营挑战。

瑞数信息提出,通过技术手段助力防守方降低工作压力,有效提升防护效果。整体可从攻击三阶段入手:

第一阶段:

自动化攻击、信息收集

在攻击前期,红队的重点在于以自动化攻击、信息收集为主,如资产探测、已知漏洞探测;利用工具发起批量攻击;弱口令嗅探、路径遍历、批量POC等。

第二阶段:

手工攻击、多源低频、重点突破

信息收集后,红队会转向重点系统攻击,通过人工分析漏洞,发起定向打击,同时对现有安全措施进行突破。

第三阶段:

横向移动、核心渗透

在红队获得一定权限后,会对权限进行提升,并搭建代理跳板,横向移动,对核心系统靶标进行渗透。拿下靶标时,意味着红队的胜利。

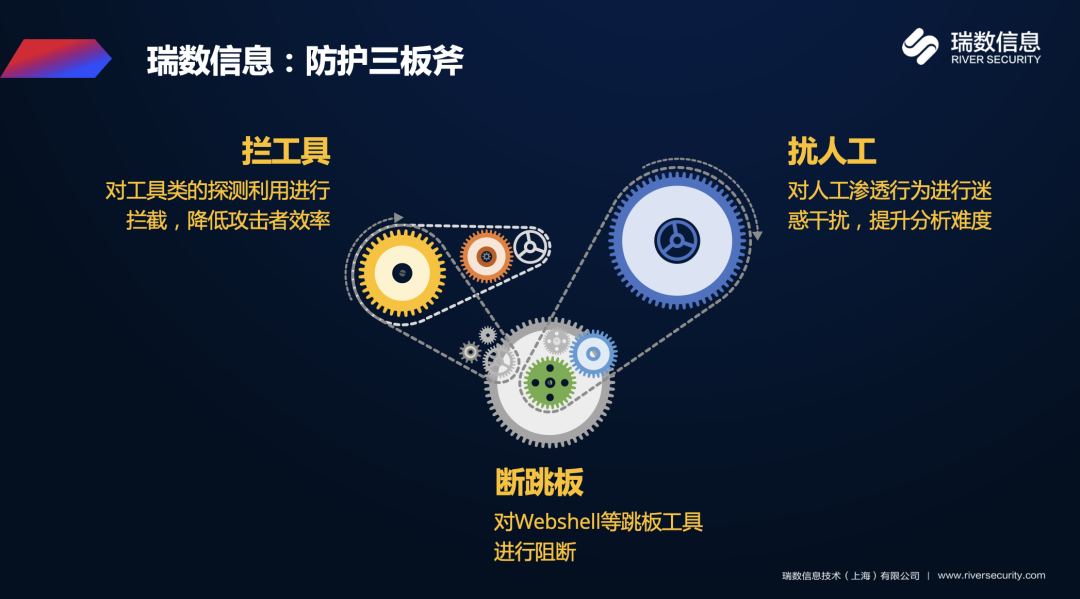

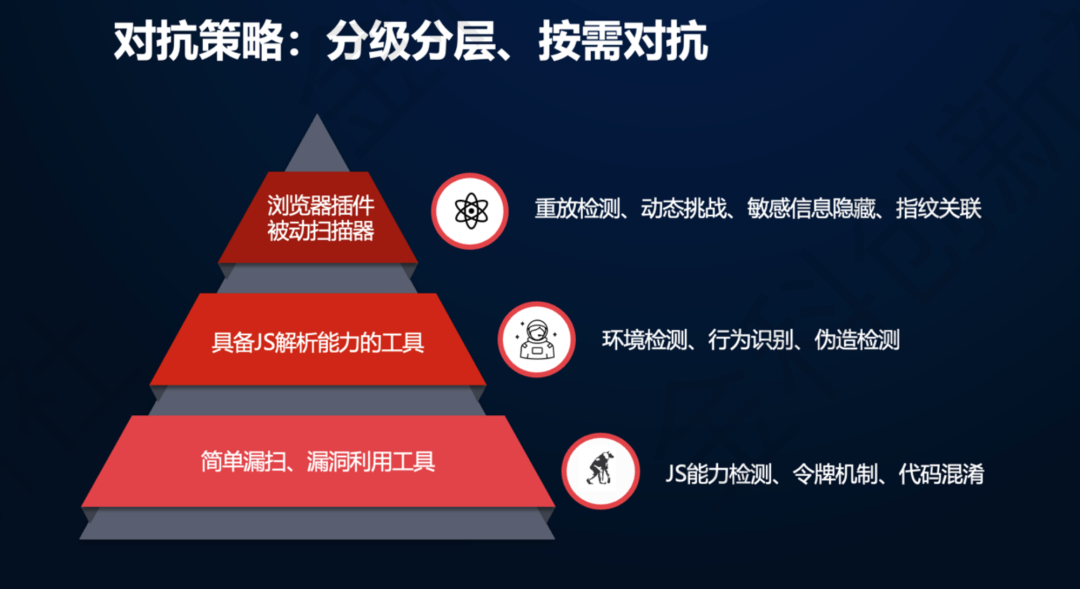

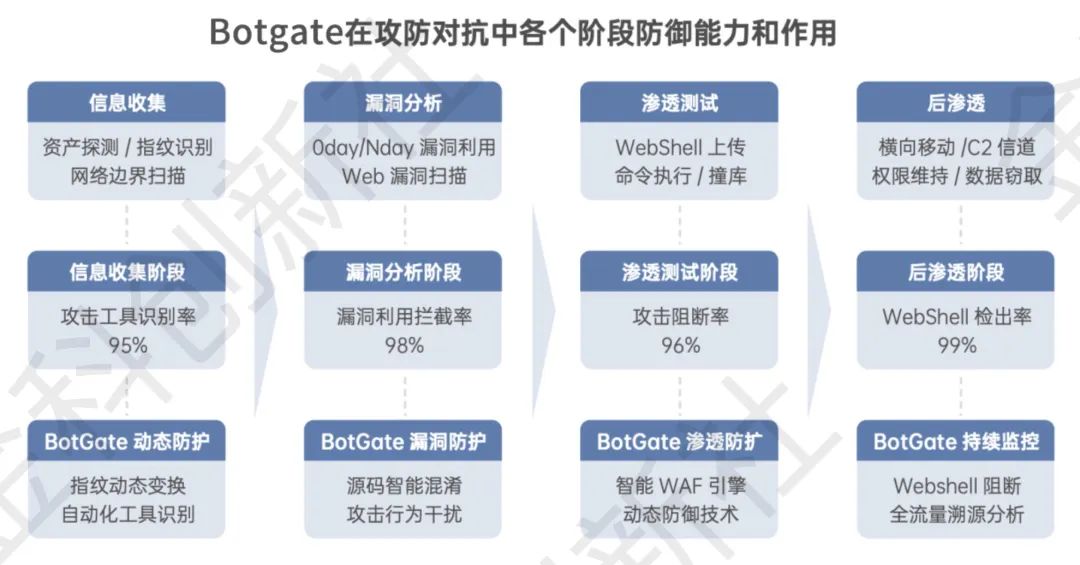

板斧一:拦工具

通过对工具类的探测利用进行拦截,降低红方攻击效率为了弥补特征识别的缺陷,对于工具的防护可以根据攻击工具自身的特点,采用“分级分层、按需对抗”的策略。

针对不同级别的工具,采用相应的识别拦截手段。

通用漏洞扫描防护:提供漏洞隐藏功能,将所有的高危、中危漏洞、网页目录结构做隐藏,让红方扫描器得不到任何有价值的信息。

0day 防护:通过动态验证、封装、混淆、令牌四大动态安全技术,能够实现不基于规则的防护。从0day漏洞利用工具请求的固有属性出发,只要识别到是工具行为,那么就可以直接对0day攻击进行阻断,从而实现对业务的动态保护。

插件扫描和被动漏扫防护:基于“动态安全”技术,能够通过敏感信息隐藏、针对扫描器做重放性检测、动态挑战等方式来进行防护,摆脱拜托传统封禁IP的之后和繁琐让红方无法获取有价值的信息。

密码破解防护:通过准确的人机识别技术,可不依赖频率阈值的情况下对密码破解攻击进行拦截,可实现首次破解即被拦截的效果。

攻击画像溯源:通过指纹溯源关联的形式,对整个攻击团伙做攻击画像,精确定位攻击者身份,对攻击者设备指纹直接做封杀。

板斧二:扰人工

对人工渗透行为进行迷惑干扰,提升红方分析难度。

随着对抗的升级,基于规则和特征的传统安全设备防护效率将越来越低。对于人工攻击,不妨换个思路,从干扰攻击行为的角度出发进行防护。

作为动态安全技术的代表厂商,瑞数信息拥有多种动态干扰功能:Web代码混淆、JS 混淆、前端反调试、Cookie混淆、中间人检测等,能够不基于任何特征、规则的方式进行有效防护:

将URL动态变化成乱码,隐藏链接地址,攻击者无法通过分析代码,定位攻击入口;

通过高强度、动态混淆机制,保证前端JS 代码不被泄露;

通过干扰攻击者调试分析,防止通过浏览器开发者工具对网站进行调试分析,获取业务流程、接口;

将Cookie 内容动态变化成乱码,防止攻击者拦截 Cookie,伪造交易报文,进行中间人攻击等。

板斧三:断跳板

对红方 webshell等跳板工具进行阻断。

Webshell可以说是内网穿透利器,只要开放web服务,就有可能被利用搭建代理进行内网穿透。目前,Webshell主要分为两类:一类是传统型,具备明显的通讯特征;另一类是动态加密型能够隐藏攻击特征,很难防御。对于动态加密类的webshell,如哥斯拉Godzia、冰蝎等,同样可以采用瑞数信息的“动态安全”技术,通过令牌等方式判定为非法访问,并直接进行阻断,而不依赖于攻击特征的识别。

总体而言,瑞数信息通过独特的动态安全技术,颠覆传统被动防御思路,构建多维“分级分层”对抗体系,让自动化工具与攻击者难以轻易锁定攻击入口,显著抬高攻击成本。同时,基于设备指纹与终端画像技术,精准识别自动化攻击工具与跳板流量来源,实现动态追踪溯源。

对于蓝队而言,瑞数信息的动态防护体系,真正实现了从“人防”到“技防”的转变。无论在攻防演练还是日常安全运维中,都能有效释放安全人力压力,支撑防守方持续应对复杂对抗挑战。

在如今严峻的网络安全形势下,动态防护、主动防御已经成为安全建设的趋势。面对花样百出的攻击手段,未知的安全威胁,瑞数信息已推出多项安全产品,覆盖Web、移动App、H5、API及IoT应用,从应用防护到业务透视,建立了从动态防御到持续对抗的防护体系。

针对攻防演练、重大活动保障等特殊场景,瑞数信息推出“重大活动动态安全保障”“网站护盾”等专项方案,帮助政企机构高效应对复杂攻防挑战。目前,瑞数动态安全防护系统已广泛应用于政府、金融、能源、运营商等多个行业,成为众多客户重保工作中的核心防护利器。

自2016年至2024年,瑞数信息已参与上百家单位的攻防演练防守任务。瑞数动态安全防护系统在防御攻击工具方面持续表现出色,显著提升攻击门槛,令红队在信息收集、漏洞扫描与0day探测阶段难以发起有效攻击,获得客户一致认可。

基于动态安全技术,瑞数信息的重保解决方案,正助力防守方在攻防演练中有效提升实战能力,真正实现从人防到技防、从被动应对到主动防御。

版权声明

本文仅作者转发或者创作,不代表旺旺头条立场。

如有侵权请联系站长删除

旺旺头条

旺旺头条

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。